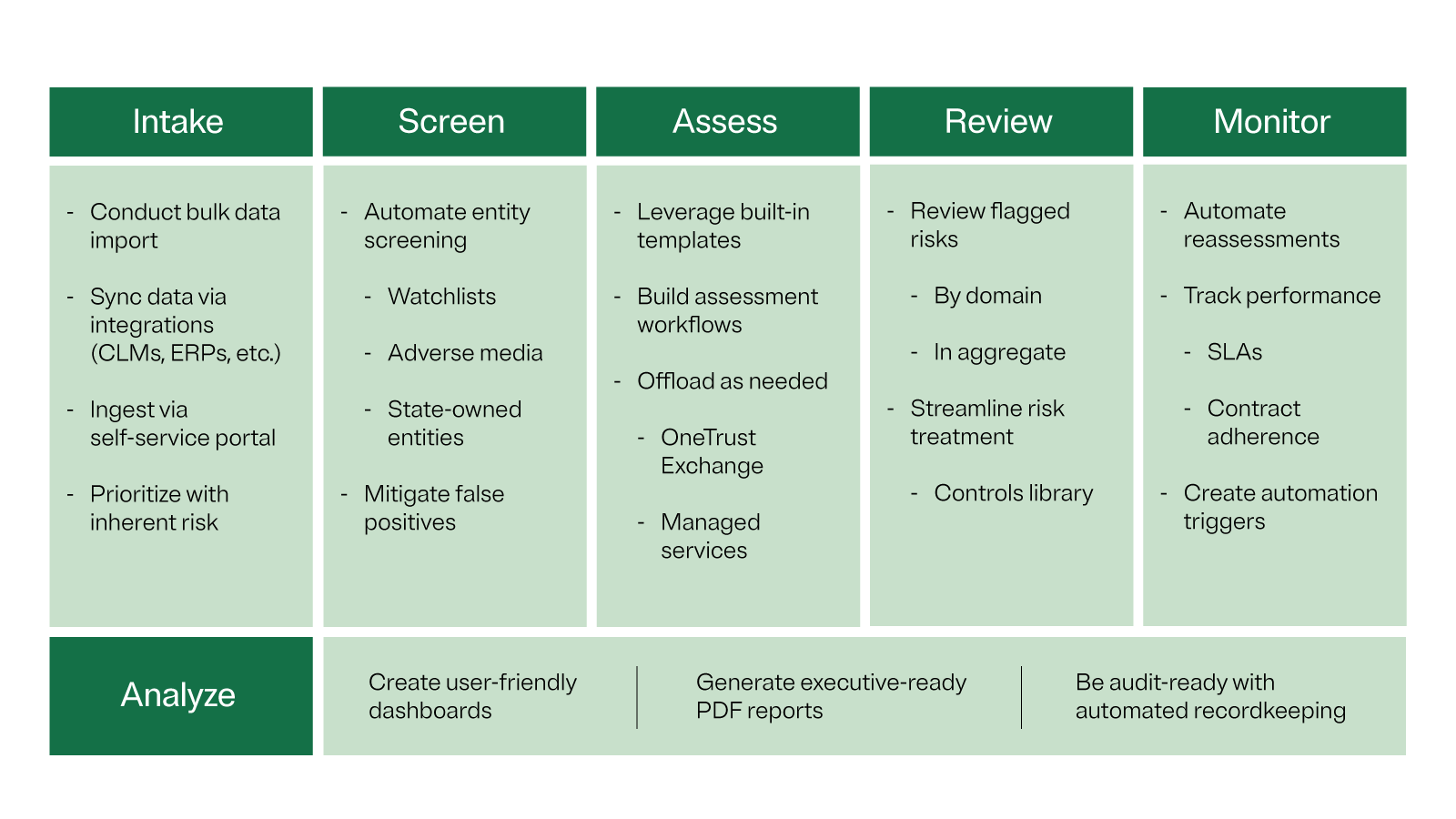

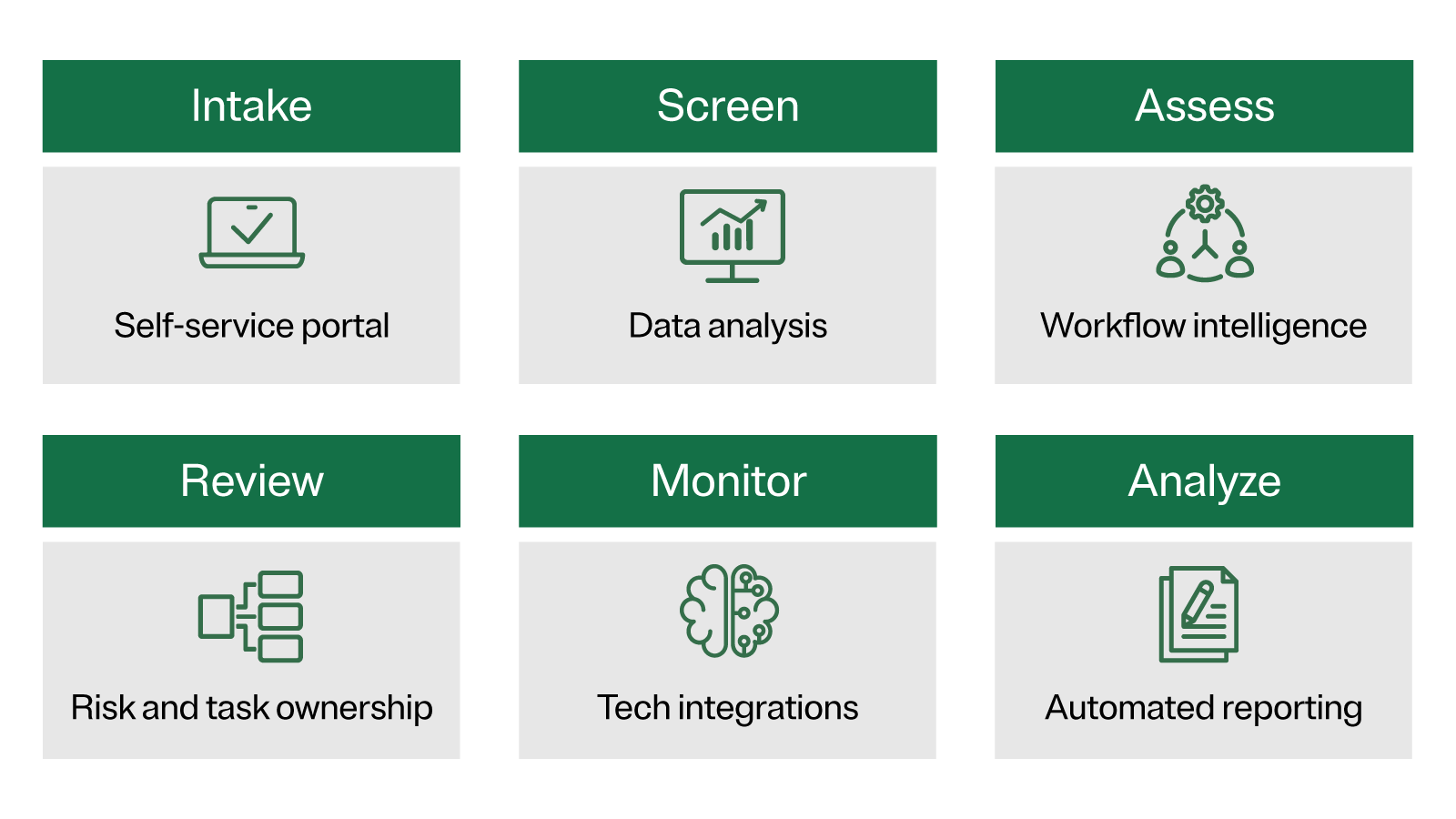

Fase 1: acquisizione

La prima fase si concentra sulla raccolta centralizzata di tutte le informazioni sulle terze parti, eliminando i molteplici punti di ingresso e i potenziali punti ciechi.

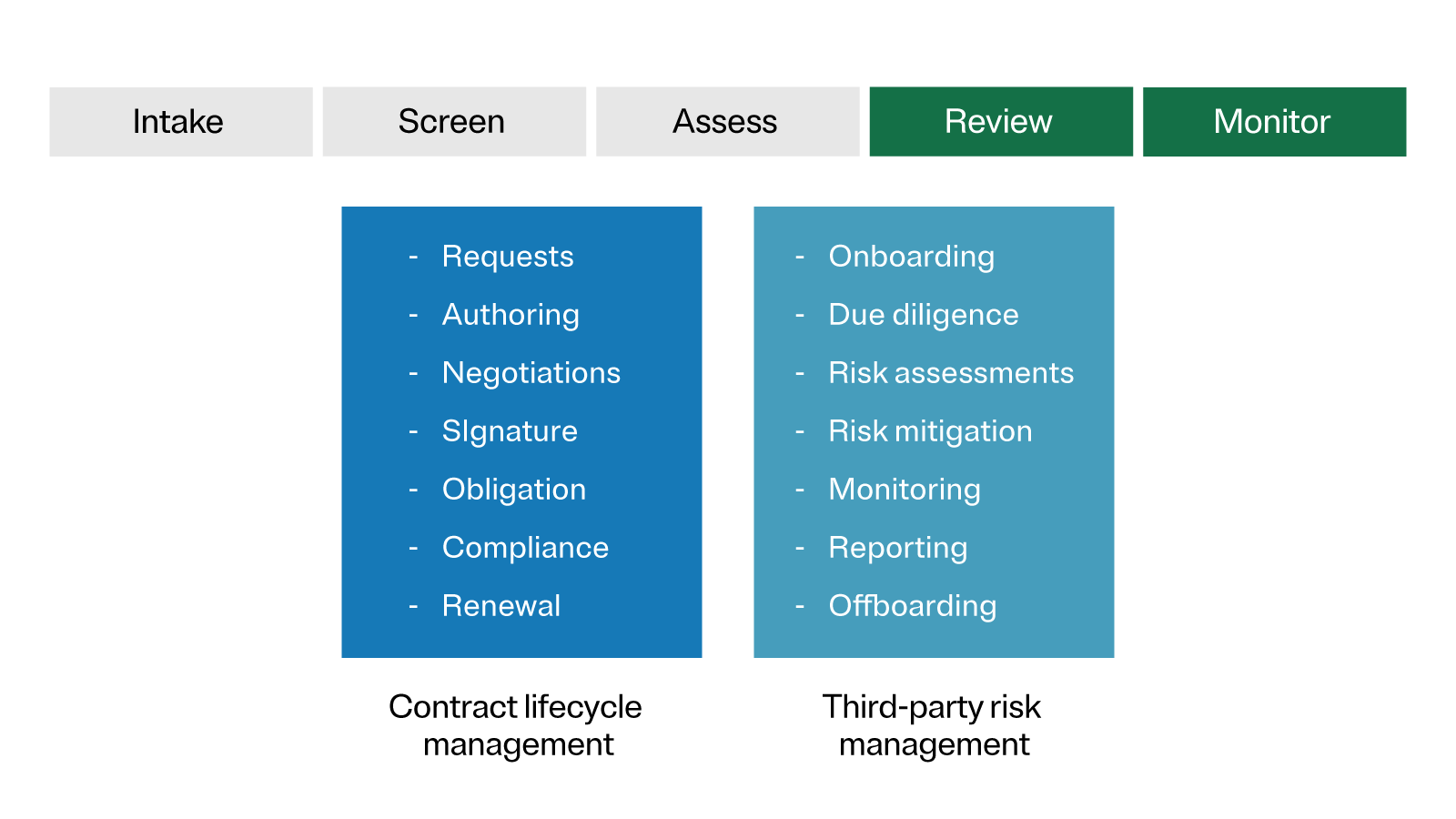

La centralizzazione può essere ottenuta attraverso un unico portale self-service in cui i dipendenti richiedono l'aggiunta di vendor, fornitori o altre parti, oppure come parte di uno strumento di gestione del ciclo di vita dei contratti o di pianificazione delle risorse.

Implementando un processo di acquisizione self-service, le organizzazioni possono ottenere un vantaggio nella raccolta di informazioni critiche sulle terze parti, tra cui le certificazioni sulla privacy, l'ambito di assunzione e tipi di dati gestiti. Questo aiuta a categorizzare e dare priorità a determinate terze parti in base al loro rischio intrinseco per l'organizzazione.

Fase 2: screening

La seconda fase consiste nello screening e nella conduzione di verifiche di due diligence su potenziali terze parti. Alcune domande da porti durante questa fase includono:

- ''Come posso verificare che questa terza parte non sia politicamente esposta?''

- ''Come posso verificare la presenza di casi di antiriciclaggio o anticorruzione?''

Per rispondere a queste domande, le organizzazioni di solito controllano le terze parti in base a liste di sanzioni, liste di controllo o anche fonti mediatiche per identificare i problemi che potrebbero rendere altamente rischiosa una collaborazione.

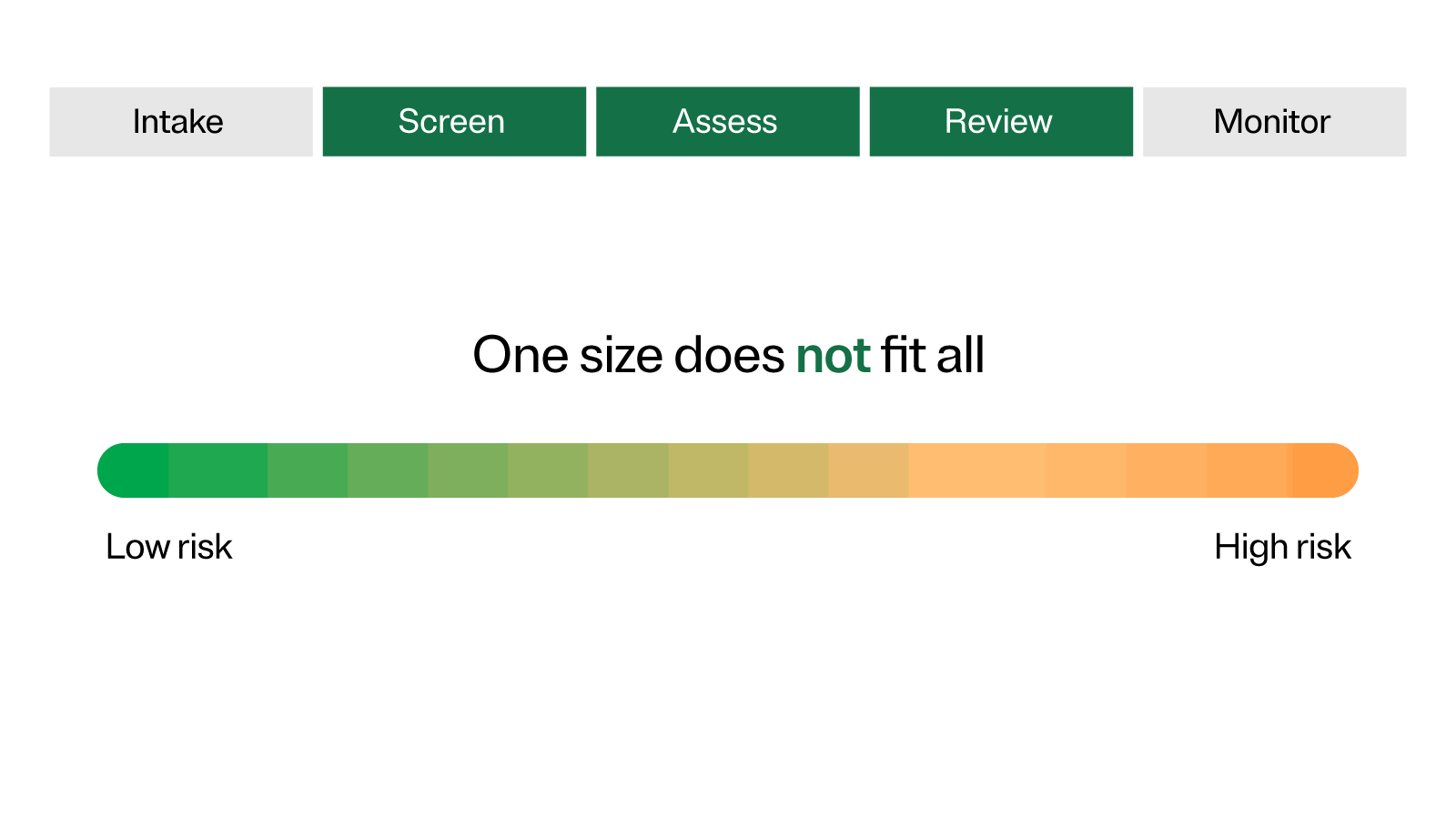

Nella maggior parte dei casi, la TPRM va oltre la privacy e la sicurezza dei dati. È importante considerare tutti gli altri tipi di rischi, come conformità normativa, etica, ESG, geopolitica, ecc., che possono avere un impatto potenziale sulle tue operazioni.

L'obiettivo di questa fase è quello di identificare tutti i rischi associati a una terza parte e, se nel caso in cui la tua organizzazione dovesse decidere di procedere, di progettare una valutazione appropriata e un approccio di mitigazione.

Fase 3: valutazione

Durante l'intero ciclo di vita della TPM, la valutazione è la fase più impegnativa in termini di tempo e risorse. È anche dove la gestione dei rischi può essere combinata con le valutazioni della privacy e altri problemi di conformità per una valutazione più completa.

Semplifica le valutazioni utilizzando strumenti dedicati con modelli integrati per affrontare diverse aree di rischio, tra cui privacy e conformità, protezione dei dati, rischio informatico e altro ancora.

Anche un exchange del rischio di terzi può offrire informazioni preconvalidate per aiutare a verificare le informazioni fornite da una terza parte.

Fase 4: revisione

In questa fase vengono revisionate tutte le informazioni su una terza parte raccolte durante le fasi precedenti.

Ad esempio, supponiamo che una terza parte sottoposta a valutazione abbia una struttura di sicurezza matura, ma abbia appena iniziato il suo programma di tutela della privacy. Non è in grado di definire a chi appartengono i dati che sta raccogliendo, quali elementi vengono raccolti e qual è la finalità del trattamento dei dati. Ciò rappresenta un rischio significativo in termini di privacy per la tua organizzazione.

Sulla base di queste informazioni, le parti interessate possono assegnare un punteggio di rischio e un livello di criticità appropriati e determinare l'approccio migliore per gestire la terza parte in questione.

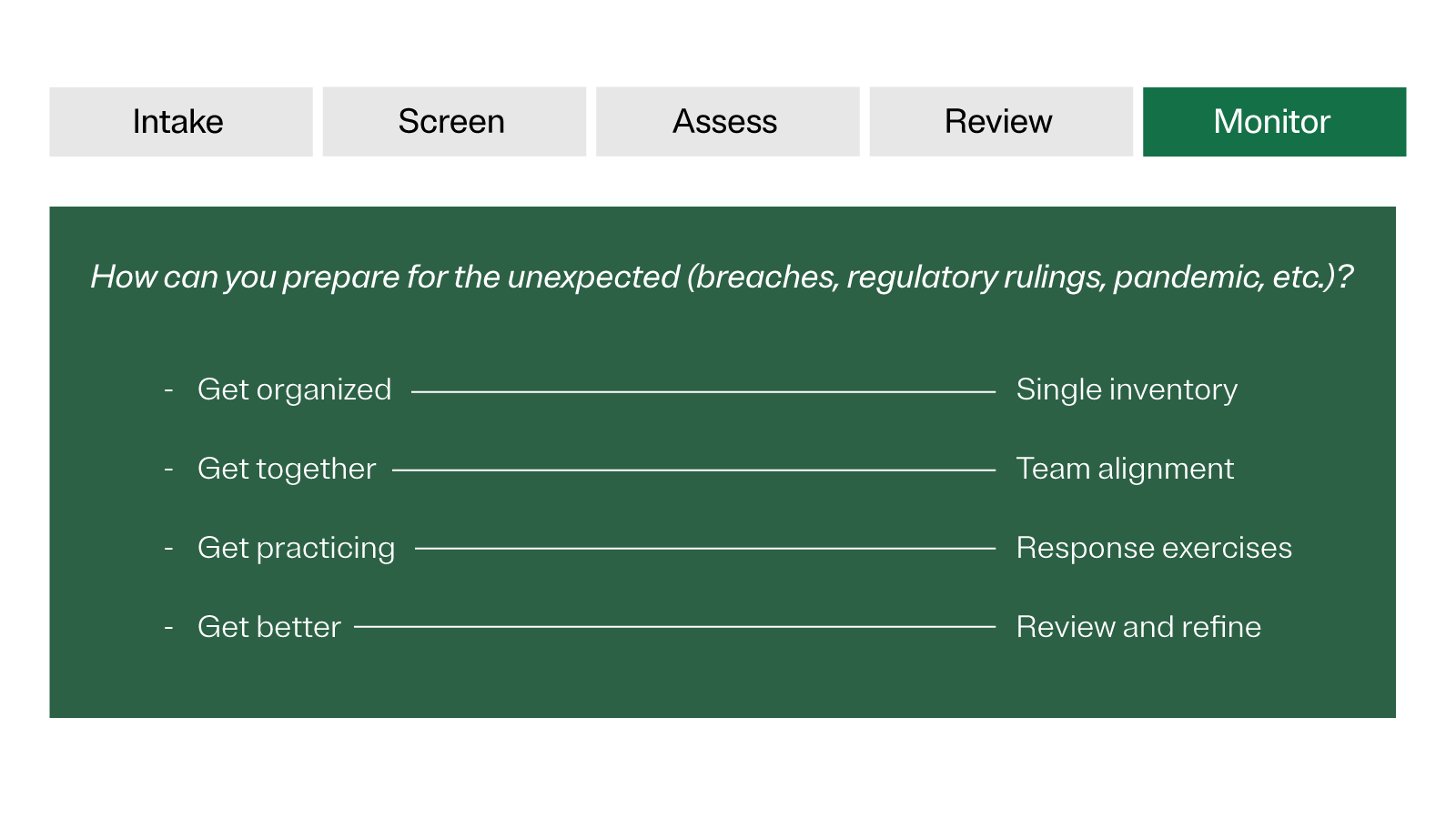

Fase 5: monitoraggio

Con l'emergere di nuovi rischi e normative e l'evoluzione dell'ambito dei servizi delle terze parti, il monitoraggio continuo è fondamentale per mantenere una collaborazione solida e robusta.

Il monitoraggio delle terze parti, per essere definito efficace, include tipicamente i seguenti passaggi:

- valutazione di aree di rischio specifiche;

- impostazione di una cadenza raccomandata per quanto riguarda le valutazioni;

- scelta delle domande da includere nel questionario inviato a ciascuna terza parte in base a domini specifici, ambito di attività, conformità alla sicurezza e alla privacy.

Chris Paterson ha dichiarato: ''In base alla mia esperienza, è qui che molte organizzazioni hanno un'enorme opportunità di migliorare l'efficienza, automatizzando il monitoraggio continuo delle terze parti''.

Cinque suggerimenti per ridurre l'esposizione ai rischi correlati alle terze parti

Mentre la tua organizzazione continua a far crescere la sua rete di terze parti, è necessario stabilire un processo affidabile che identifichi i rischi e riduca l'esposizione in tutti i settori.

Continua a leggere per ottenere alcuni suggerimenti su come garantire la protezione dei dati e rispettare le normative sulla sicurezza in ogni fase del ciclo di vita della TPM.

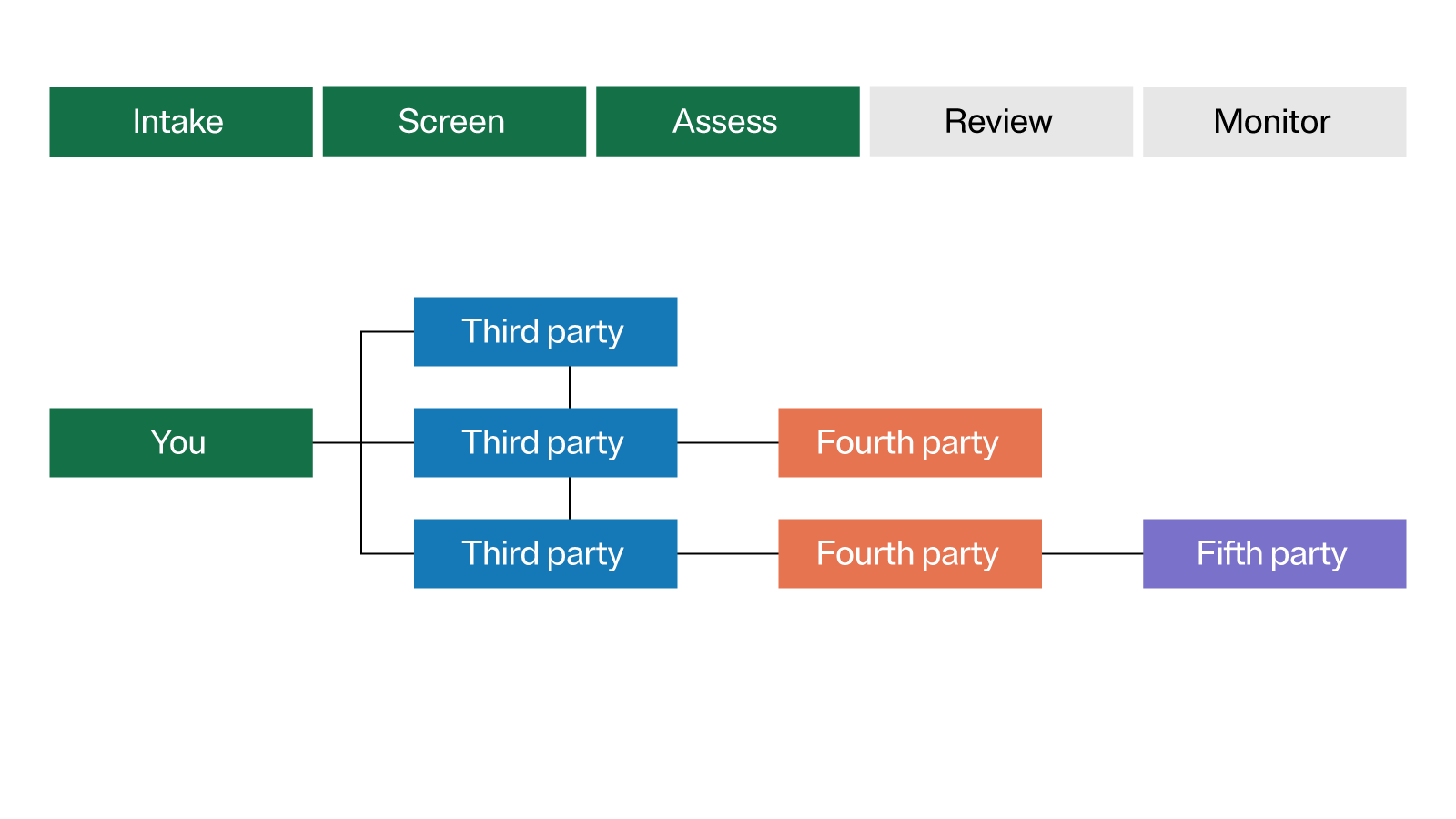

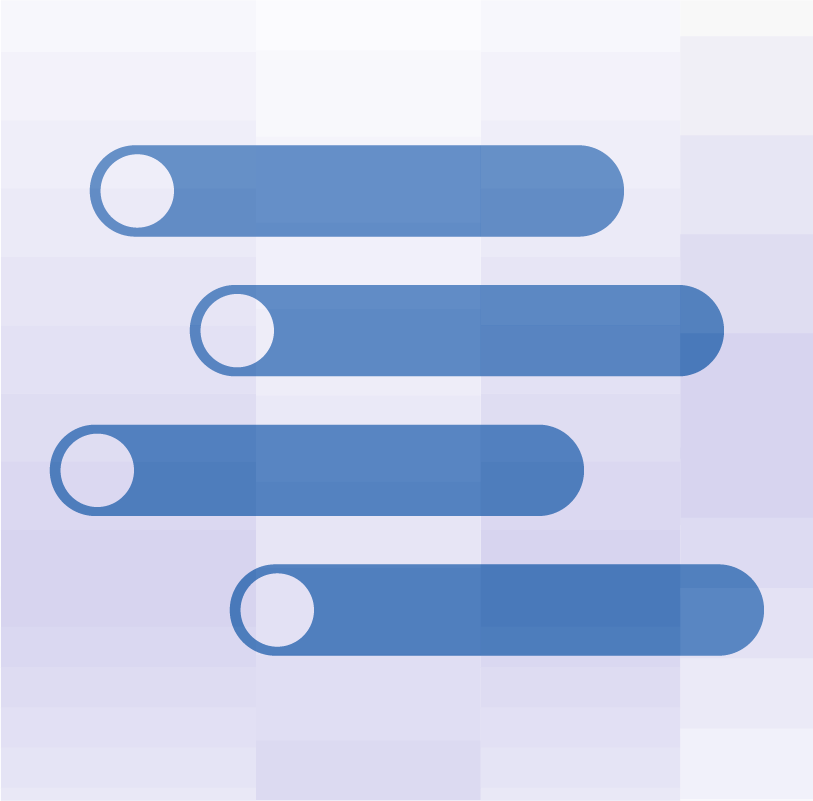

Suggerimento 1: identifica dove vanno a finire i dati

Un'organizzazione può gestire centinaia o migliaia di terze parti, ma quando si tratta di dati personali, non basta monitorare solo i processi delle terze parti. Ma deve anche tenere traccia di come i dati passano dalla terza alla quarta parte, dalla quarta alla quinta e così via.

Per comprendere appieno dove vanno a finire i dati, chiedi ai potenziali terzi quali sono le altre parti che utilizzano. Ciò è particolarmente importante per operazioni complesse come:

- trasferimenti di dati transfrontalieri, che spesso comportano requisiti di conformità aggiuntivi;

- terze parti con un ampio ambito di servizi, in quanto ogni servizio può coinvolgere diversi tipi di dati;

- aggiunte o modifiche all'ambito di una terza parte che richiedono aggiornamenti a contratti e valutazioni.

Crea un modello che aiuti i team a visualizzare ogni passaggio dei dati tra le parti (come mostrato di seguito).