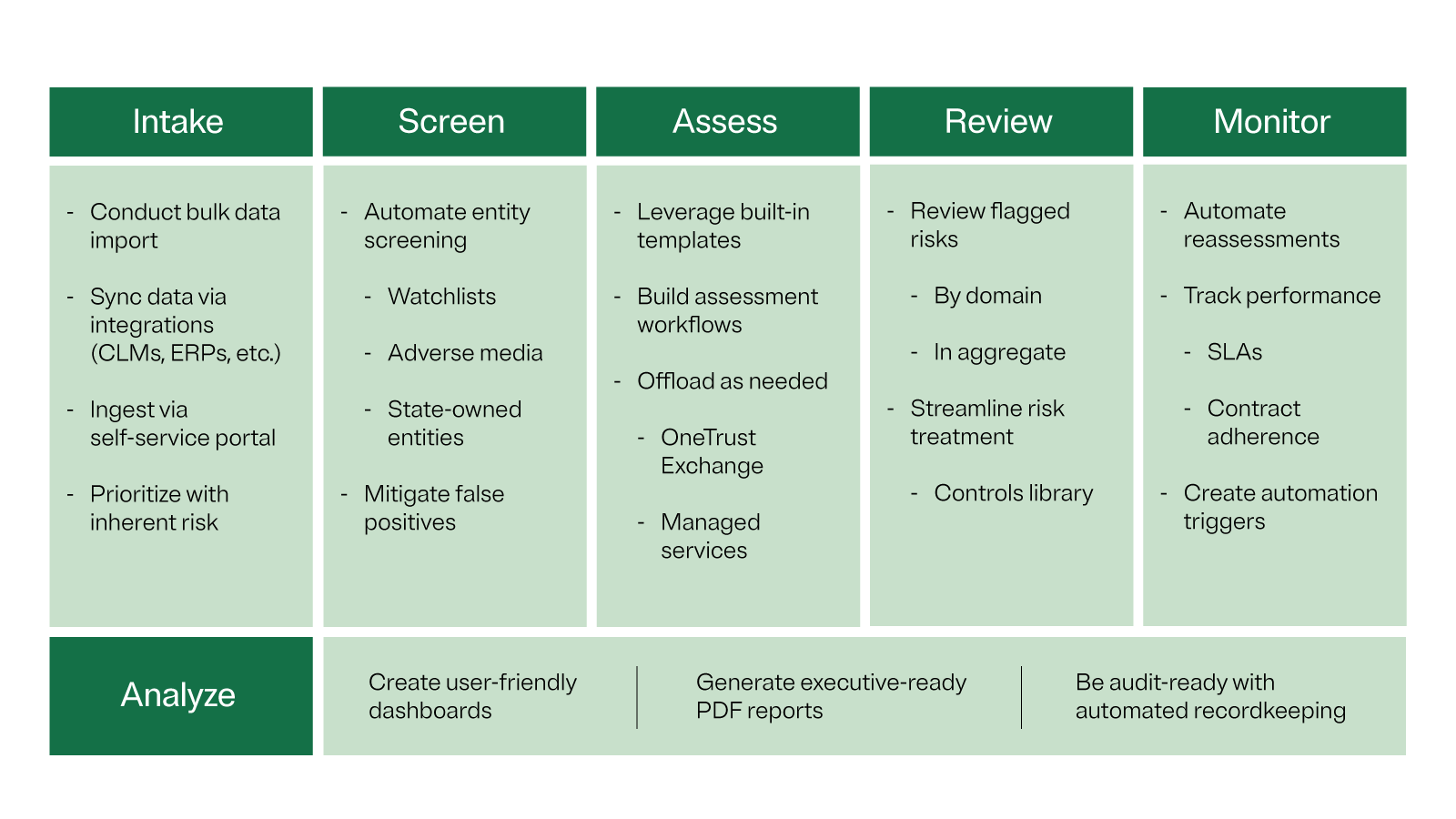

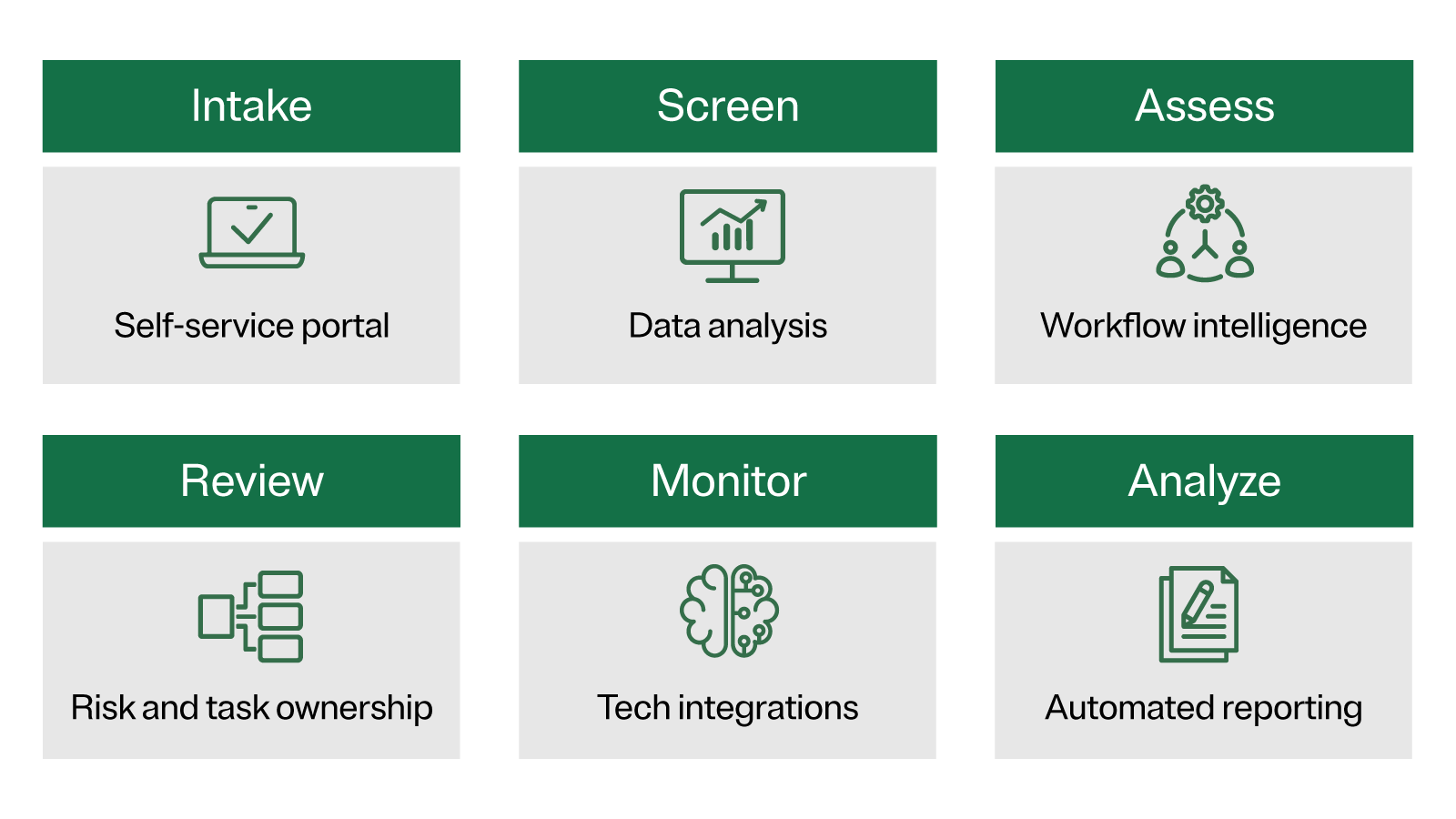

Phase 1: Aufnahme

In der ersten Phase liegt der Schwerpunkt auf der Zentralisierung der Erfassung aller Drittanbieterinformationen, wodurch mehrfache Zugangspunkte und potenzielle Schwachstellen in der Folge beseitigt werden.

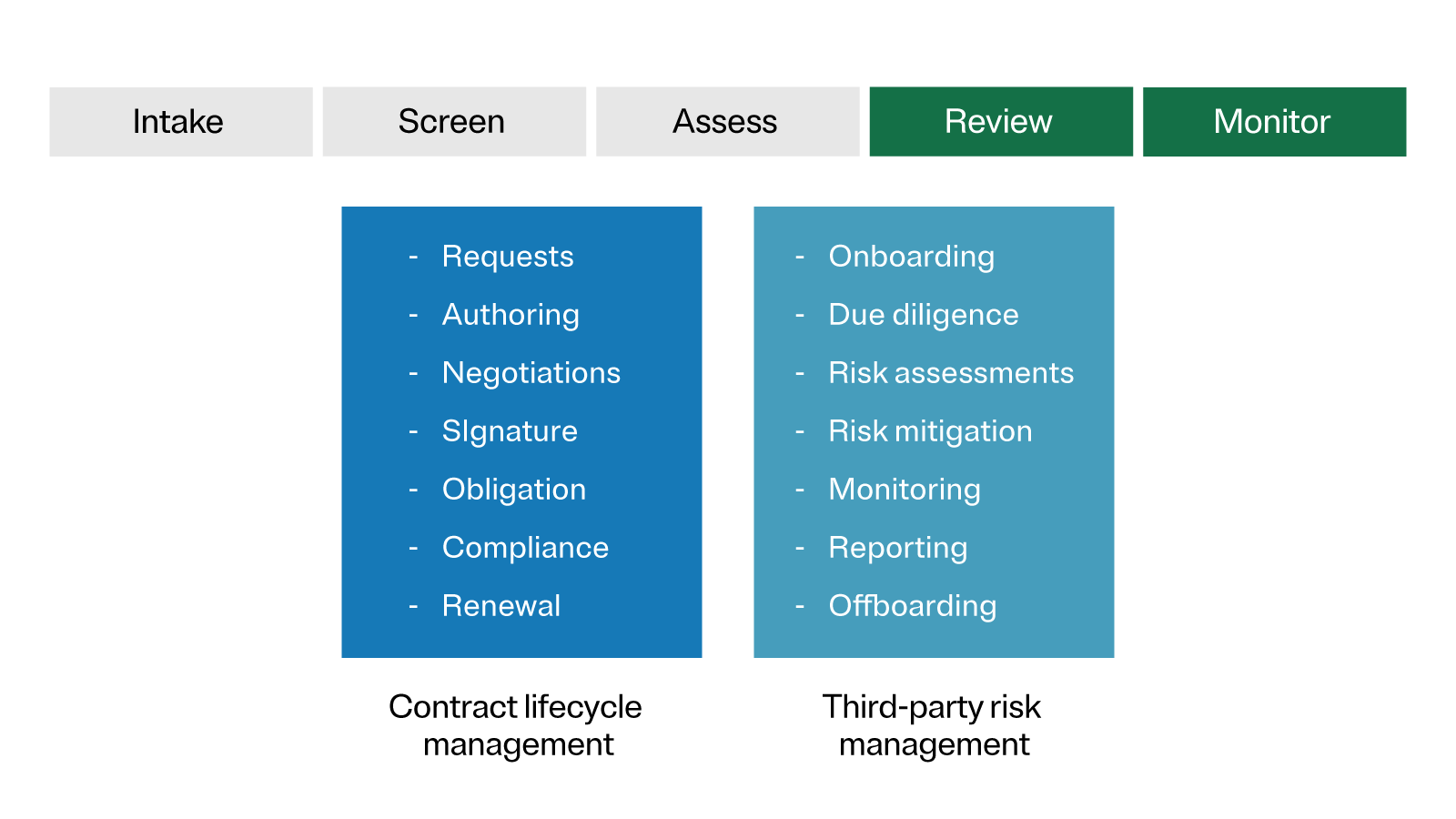

Die Zentralisierung kann über ein einziges Self-Service-Portal erfolgen, über das Mitarbeiter die Aufnahme von Drittanbietern oder anderen Parteien beantragen können, oder als Teil eines Vertragslebenszyklusmanagement- oder Ressourcenplanungs-Tools.

Ein Self-Service-Aufnahmeverfahren verschafft Unternehmen einen Vorsprung bei der Erfassung wichtiger Drittanbieterinformationen, einschließlich Datenschutzzertifizierungen, Art und Umfang der Zusammenarbeit und Datentypen. Auf diese Weise können Drittanbieter von Anfang an nach ihrem inhärenten Risiko für das Unternehmen eingestuft und priorisiert werden.

Phase 2: Screeing

In der zweiten Phase werden Due-Diligence-Prüfungen bei potenziellen Drittanbietern durchgeführt. Dabei sollten u.a. folgende Fragen gestellt werden:

- Wie stellen wir sicher, dass der potenzielle Drittanbieter nicht politisch exponiert ist?

- Wie stellen wir sicher, dass er nicht in Geldwäsche, Korruption oder Bestechung verwickelt ist?

Um diese Fragen zu beantworten und riskante Geschäftsbeziehungen zu vermeiden, überprüfen Unternehmen Drittanbieter in der Regel anhand von Sanktionslisten, Beobachtungslisten und sogar Medienquellen.

In den meisten Fällen geht TPRM über Datenschutz und Datensicherheit hinaus. Es ist wichtig, auch alle anderen Arten von Risiken zu berücksichtigen, wie z. B. in Bezug auf Compliance, Ethik, ESG, Geopolitik usw., die sich auf Ihre Geschäftstätigkeit auswirken könnten.

Ziel dieses Schrittes ist es, alle mit dem Drittanbieter verbundenen Risiken zu identifizieren und, falls sich Ihr Unternehmen für eine Zusammenarbeit entscheidet, einen geeigneten Ansatz zur Bewertung und Minderung dieser Risiken zu entwickeln.

Phase 3: Bewertung

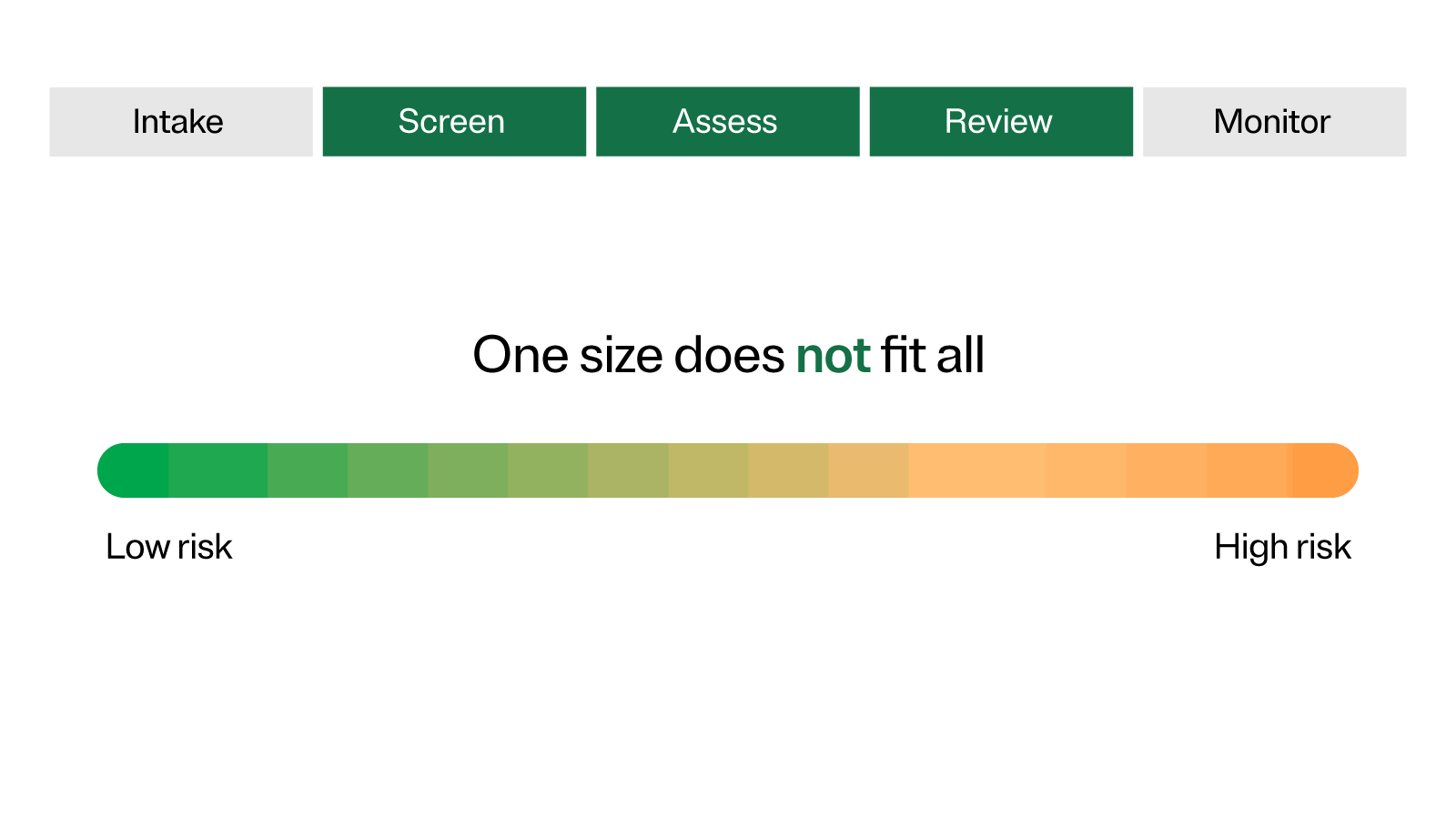

Im TPM-Lebenszyklus erfordert die Bewertungsphase den höchsten zeitlichen und ressourcenintensivsten Aufwand. In dieser Phase kann eine Kombination aus Risikomanagement, Datenschutzbewertungen und weiteren Compliance-Aspekten erfolgen, um eine ganzheitlichere Bewertung zu ermöglichen.

Optimieren Sie Ihre Bewertungen mithilfe spezieller Tools mit integrierten Vorlagen für verschiedene Risikobereiche wie Datenschutz, Cyberrisiken und vieles mehr.

Darüber hinaus können Sie über unsere Third-Party Risk Exchange validierte Informationen abrufen, um die Richtigkeit der von Drittanbietern bereitgestellten Informationen zu überprüfen.

Phase 4: Überprüfung

Im nächsten Schritt sollten alle in den vorangegangenen Phasen gesammelten Informationen und Erkenntnisse über den Drittanbieter überprüft werden.

Angenommen, ein Drittanbieter, der einer Überprüfung unterzogen werden soll, verfügt über eine ausgereifte Sicherheitsstrategie, hat jedoch gerade erst mit der Entwicklung seines Datenschutzprogramms begonnen. Es besteht die Möglichkeit, dass er nicht definieren kann, von wem er Daten erhebt, welche Datenelemente erhoben werden und zu welchem Zweck die Daten verarbeitet werden. Dies kann ein erhebliches Datenschutzrisiko für Ihr Unternehmen darstellen.

Basierend auf diesen Erkenntnissen können die Stakeholder nun einen Risikoscore und eine Kritikalitätsstufe festlegen und den besten Ansatz für die Zusammenarbeit mit der Drittpartei bestimmen.

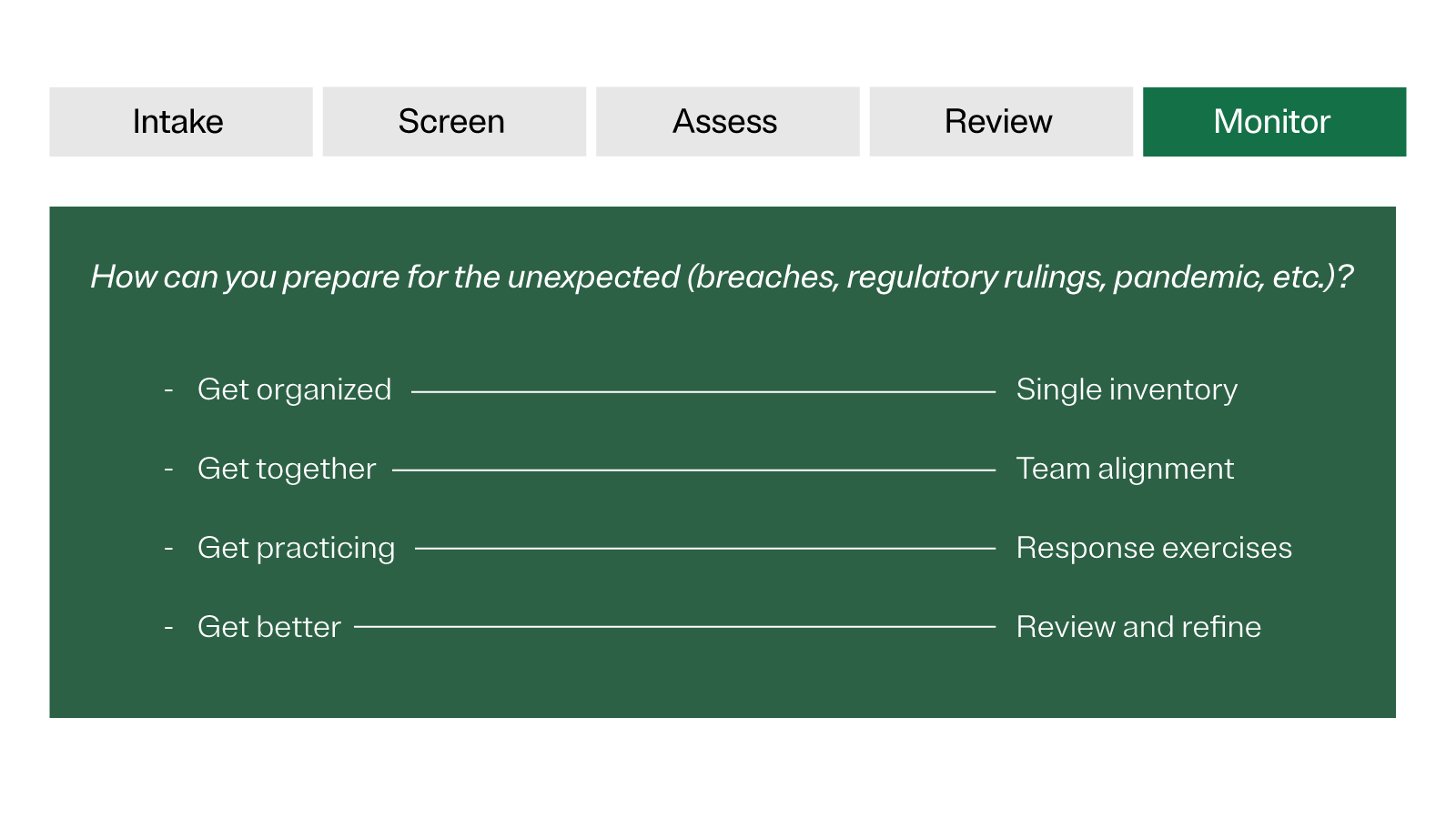

Phase 5: Überwachung

Da sich das Risikoumfeld und der Leistungsumfang von Drittanbietern ständig wandeln, ist eine kontinuierliche Überwachung für eine gesunden Geschäftsbeziehung unerlässlich.

Eine effektive Überwachung von Drittanbietern umfasst in der Regel folgende Schritte:

- Bewertung spezifischer Risikobereiche

- Definition eines empfohlenen Bewertungsintervalls

- Festlegung der Inhalte des Fragebogens, der an jeden Drittanbieter geschickt wird (basierend auf den spezifischen Geschäftsbereichen und der Sicherheits- und Datenschutz-Compliance).

Paterson erklärt: „In dieser Phase haben viele Unternehmen die Möglichkeit, ihre Effizienz zu steigern - und zwar durch eine automatisierte, kontinuierliche Überwachung von Drittanbietern.“

5 Tipps zur Minimierung des Risikos durch Drittanbieter

Während Ihr Unternehmen sein Netzwerk von Drittanbietern weiter ausbaut, ist es notwendig, einen zuverlässigen Prozess zu etablieren, um Risiken zu identifizieren und die Verwundbarkeit in allen Bereichen zu reduzieren.

Es folgen bewährte Tipps, um die Einhaltung der Datenschutz- und Sicherheitsvorschriften in jeder Phase des TPM-Lebenszyklus zu gewährleisten:

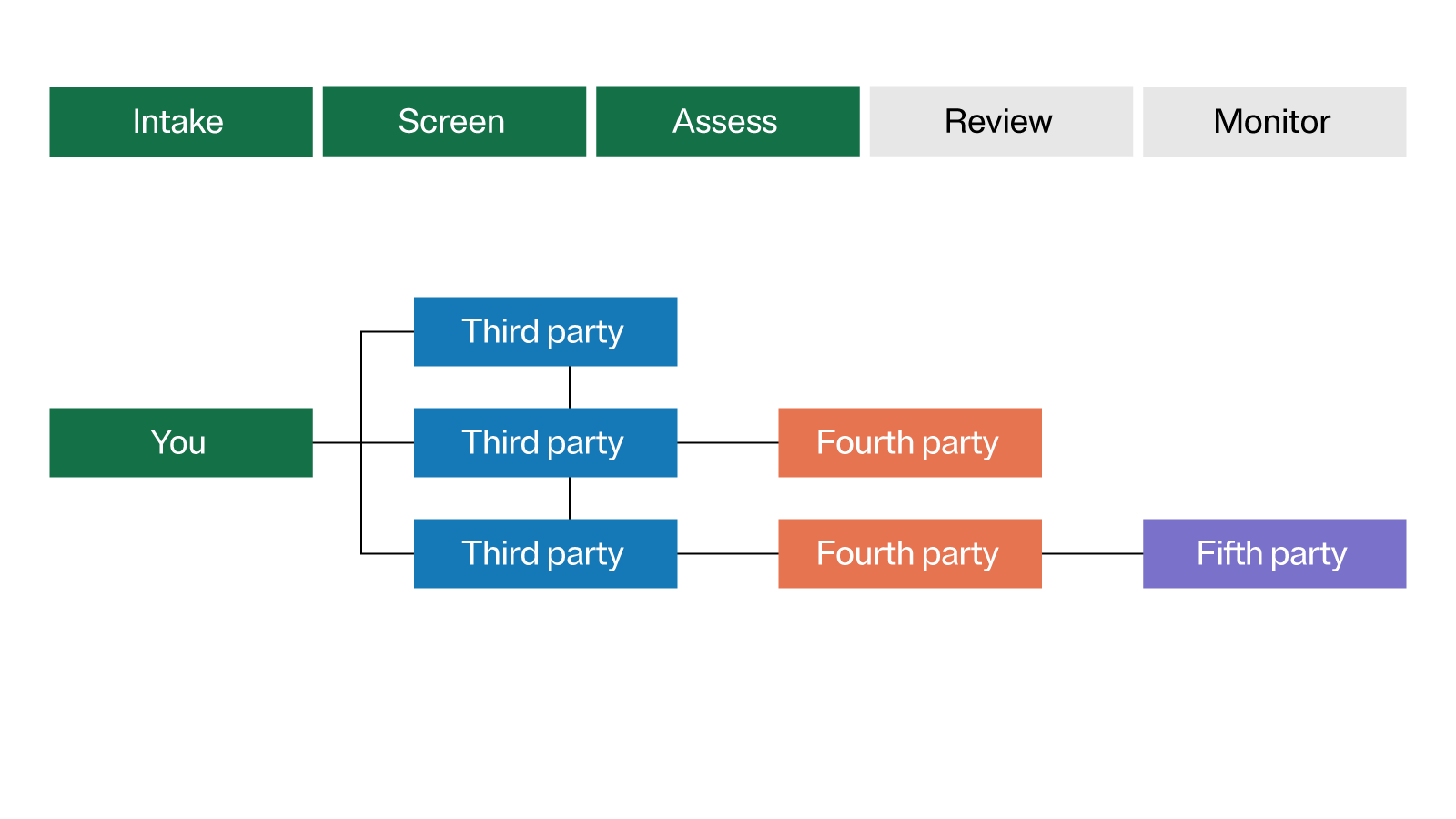

Tipp 1: Verschaffen Sie sich einen Überblick, wohin Ihre Daten gelangen

In manchen Unternehmen werden Hunderte oder Tausende von Drittanbietern verwaltet. Wenn es um personenbezogene Daten geht, reicht es jedoch nicht aus, nur die Prozesse der Drittanbieter im Auge zu behalten. Sie müssen auch verfolgen, wie die Daten vom Drittanbieter zum Viertanbieter, zum n-ten Anbieter usw. gelangen.

Um einen vollständigen Überblick über den Weg Ihrer Daten zu erhalten, sollten Sie potenzielle Drittanbieter direkt über deren Drittanbieter befragen. Dies ist insbesondere in den folgenden Fällen wichtig:

- Grenzüberschreitende Datentransfers, die oft zusätzliche Compliance-Anforderungen mit sich bringen

- Drittanbieter, die eine breite Palette von Dienstleistungen anbieten, da jede Dienstleistung unterschiedliche Arten von Daten umfassen kann

- Ergänzungen oder Änderungen des Leistungsumfangs von Drittanbietern, die eine Aktualisierung von Verträgen und Bewertungen erforderlich machen

Erstellen Sie ein Modell, das Ihren Teams hilft, jeden Schritt zu visualisieren, den Ihre Daten auf dem Weg von einem Anbieter zum anderen durchlaufen (siehe unten).